对于业务层面的安全,主要关注的是SD-WAN解决方案上所承载业务的安全,防范来自Internet的各种攻击和入侵行为,保证业务正常运行。SD-WAN引入混合WAN链路后,分支站点可以直接访问Internet,相当于向Internet打开了大门,可以随意访问各种网站,面临各种安全风险。

SD-WAN解决方案通过CPE内置的安全能力来提供业务安全保证,包括ACL过滤、防火墙、IPS以及URL过滤,满足不同场景下的业务安全需求。

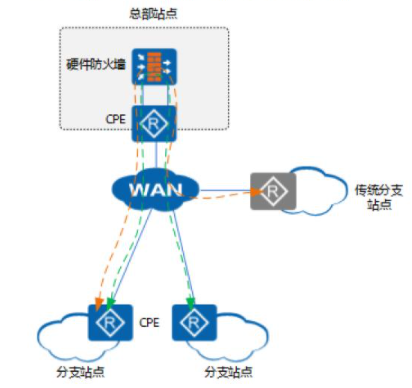

SD-WAN解决方案还支持旁挂部署物理防火墙设备,当用户需要更高级的安全增值服务时,可以选择部署物理防火墙,提供高级安全防护功能。

此外,SD-WAN解决方案还支持对接第三方云安全网关(Zscaler、Forcepoint),第 三方云安全网关实现“安全即服务”,对企业站点访问公有云、SaaS的流量进行安全检测,提供安全防护功能。

当用户希望对进入CPE设备的流量进行控制时,可以配置ACL规则,据报文的源IP地址、目的IP地址、源端口号、目的端口号、应用等信息对报文进行分类,进而对匹配的报文执行过滤动作。

在SD-WAN解决方案中,ACL过滤功能通过ACL策略的形式实现。目前支持将ACL策略部署到CPE的WAN侧接口或LAN侧接口上,对进入CPE的流量进行控制。可以定义每个ACL策略的优先级,以及过滤动作(permit/deny)、生效时间段等参数。

ACL过滤的典型应用场景如下图所示。

图1ACL过滤应用场景

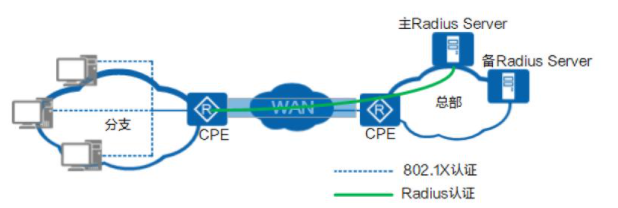

NAC(Network Admission Control)称为网络接入控制,通过对接入网络的客户端和 用户的认证保证网络的安全,是一种“端到端”的安全技术。802.1X认证是NAC认证方式的一种,CPE对接入设备进行802.1X认证以保证用户身份的合法性。当接入设备向CPE发起认证请求时,CPE可以将认证请求发送给RADIUS服务器对接入用户账号进行认证,授权。为了保证认证可靠性,建议配置主备Radius服务器。在SD-WAN的组网场景中,Radius服务器也可以部署在HUB的LAN侧,CPE通过overlay与Radius服务器互通。

CPE提供的防火墙(Firewall)功能是一种隔离技术,在逻辑上将内部网络和外部网络隔离开,保护内部网络免受外部非法用户的侵入。

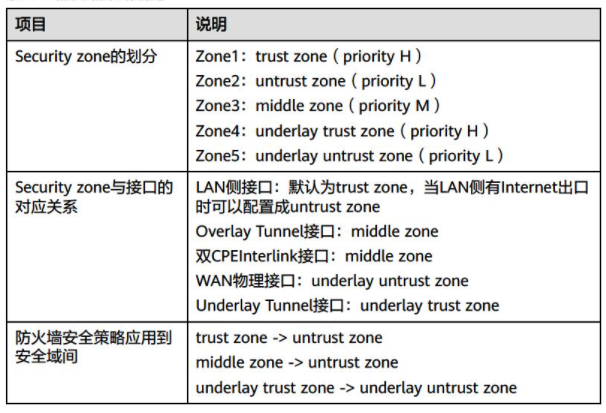

防火墙功能实现内外网隔离主要涉及如下两个概念:安全区域

安全区域(Security Zone),简称为区域(Zone),是一个或多个接口的组合,这些接口所连接的网络具有相同的安全属性。每个安全区域具有全局唯一的安全优先级。

安全域间

任何两个安全区域都构成一个安全域间(Interzone),报文在两个安全区域之间流动时具有方向性:报文由低优先级的安全区域向高优先级的安全区域流动时为入方向(Inbound);报文由高优先级的安全区域向低优先级的安全区域流动时为出方向(Outbound)。

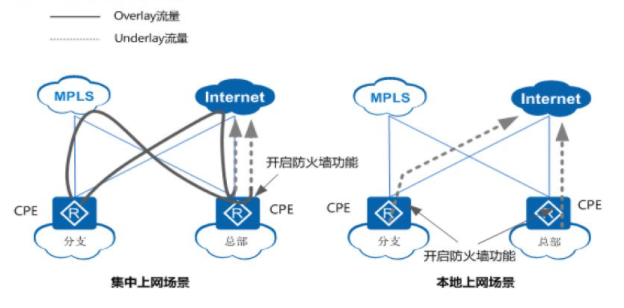

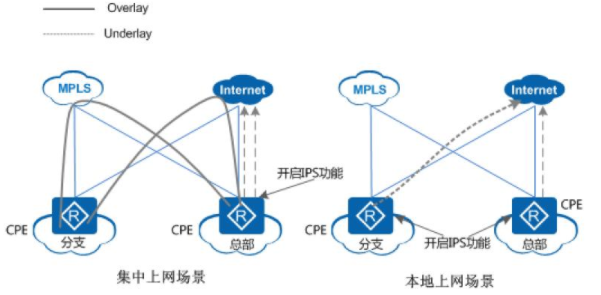

防火墙功能应用在Site to Internet场景,对内网访问Internet的业务进行安全防护,如下图所示。

图2防火墙功能应用场景

集中上网场景

该场景中,所有站点的上网流量都绕行至集中上网的站点后访问Internet。在集中上网的站点部署防火墙功能,对访问Internet的业务进行安全防护。

本地上网场景

该场景中,站点的上网流量从本地CPE直接访问Internet。在本地CPE上部署防火墙功能,对访问Internet的业务进行安全防护。

说明

当某一站点只有MPLS链路,既用于上网,又用于传统网络互访时,为了避免防火墙功能影响传统网络互访,系统优先保障传统网络互访的互通性,此时防火墙功能不生效。

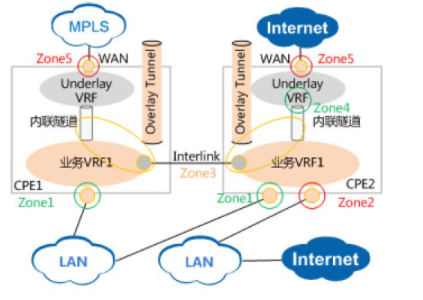

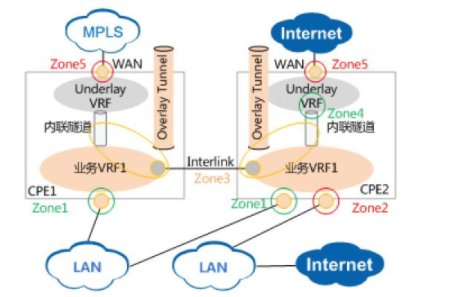

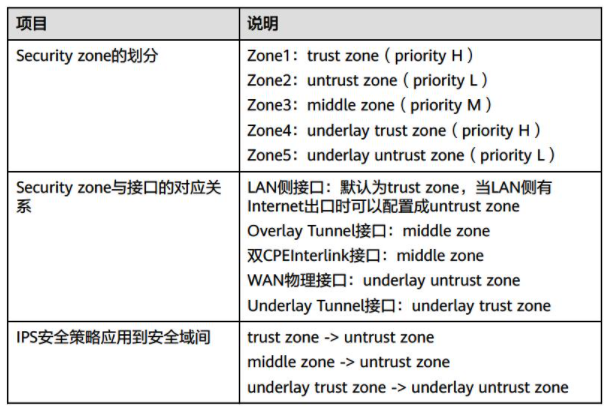

防火墙功能通过安全策略的形式实现,安全策略会应用到安全域间,iMaster NCE会根据CPE的实际情况对安全区域和安全策略进行自动编排,如下图所示。

图3防火墙安全策略自动化编排示意图

安全区域具体的编排原则以及域间安全策略的应用原则如下表所示。

表1防火墙策略编排项目

说明

从防火墙安全策略应用的安全域间可以看出,防火墙功能只针对Site to Internet的流量生效。

通过总部 LAN侧防火墙集中控制站点互访流量

有些企业为了提升网络安全能力,要求分支之间互访的流量也要绕行总部站点,经过总部站点LAN侧防火墙做访问控制,控制分支和分支之间互访以及分支和传统站点之间访问。

如下图所示,在总部LAN侧部署防火墙,通过在流量入方向配置重定向功能,将分支和分支之间互访、分支和传统站点之间互访的流量引入到LAN侧的防火墙,经过防火墙的控制处理后,再转发到目的站点。

图4通过重定向使流量绕行LAN侧防火墙

IPS(Intrusion Prevention System)是一种安全机制,通过分析网络流量特征来检测 入侵行为(包括缓冲区溢出攻击、木马、蠕虫等),并通过一定的响应方式对其进行实时中止,从而保护企业信息系统和网络架构免受侵害。

CPE中预置了IPS特征库,对各种常见的入侵行为进行了定义。IPS将报文的特征与特征库中的特征进行对比,如果匹配则认定发生入侵行为,进而采取相应的防御措施。

IPS功能应用在Site to Internet场景,对内网访问Internet的业务进行安全防护,如下 图所示。

图5 IPS功能应用场景

集中上网场景

该场景中,所有站点的上网流量都绕行至集中上网的站点后访问Internet,在集中上网的站点部署IPS功能,对访问Internet的业务进行安全防护,阻断来自Internet的各种入侵行为。

本地上网场景

该场景中,站点的上网流量从本地CPE直接访问Internet。在本地CPE上部署IPS功能,对访问Internet的业务进行安全防护,阻断来自Internet的各种入侵行为,

IPS功能通过安全策略的形式实现,安全策略会应用到安全域间, iMaster NCE会根据CPE的实际情况对安全区域和安全策略进行自动编排,如下图所示。

图6 IPS安全策略自动化编排示意图

安全区域具体的编排原则以及域间安全策略的应用原则如下表所示。

表2IPS策略编排

说明

从IPS安全策略应用的安全域间可以看出, IPS功能只针对Site to Internet的流量生效。开启IPS功能后,对CPE设备性能影响较大,请根据实际业务需求选择是不是开启。

控制器支持通过业务开放编程配置方式对IPS特征库进行升级。

以上就是SD-WAN组网方案如何通过CPE内置安全能力来提供安全保证(上)的介绍。如果你还有其他问题,欢迎进行咨询探讨,希望桂哥网络的专业的解决方案,可以解决你目前遇到的问题。桂哥网络提供全球主机托管、服务器租用、mpls专线接入、SD-WAN组网等方面的专业服务,资源覆盖全球。欢迎咨询。

TikTok千粉账号购买:https://www.tiktokfensi.com/

TOP