书接上回,继续讲解SD-WAN组网方案如何通过CPE内置安全能力来提供安全保证

病毒是一种恶意代码,可感染或附着在应用程序或文件中,一般通过邮件或文件共享等协议随着网络的不断发展和应用程序的日新月异,企业用户越来越频繁地开始在网络上传输和共享文件,随之而来的病毒威胁也越来越大。企业只有拒病毒于网络之外,才能保证数据的安全,系统的稳定。因此,保证计算机和网络系统免受病毒的侵害,让系统正常运行便成为企业所面临的一个重要问题。

反病毒功能可以凭借庞大且不断更新的病毒特征库有效地保护网络安全,防止病毒文件侵害系统数据。将病毒检测设备部署在企业网的入口,可以真正将病毒抵御于网络之外,为企业网络提供了一个坚固的保护层。当前支持对使用以下协议传输的文件进行病毒检测:

FTP ( File Transfer Protocol ) :文件传输协议

HTTP (Hypertext Transfer Protocol ) :超文本传输协议。

POP3 ( Post Office Protocol —Version 3) :邮局协议的第3个版本。SMTP ( Simple Mail Transfer Protocol ) :简单邮件传输协议。

IMAP ( Internet Message Access Protocol ) :因特网信息访问协议。NFS (Network File System ) :网络文件系统。

SMB (Server Message Block) :文件共享服务器。

AV与前文提到的IPS功能一样,功能应用在Site to Internet场景,对内网访问Internet的业务进行安全防护,因此反病毒策略应用的安全区域也与IPS一致。

说明

控制器支持通过业务开放编程配置方式对反病毒特征库进行升级。

URL过滤功能可以对用户访问的URL ( Uniform Resource Locator )进行控制,允许或禁止用户访问某些网页资源,达到规范上网行为的目的。

URL过滤功能可以应用在Site to Legacy Site, Site to SD-WAN Site和Site to Internet 场景,如下图所示。

图1URL过滤功能应用场景

Site to Legacy Site场景(①)中,在CPE上部署URL过滤功能,对用户访问Legacy站点的URL进行控制,规范用户的上网行为。

Site to SD-WAN Site场景(2)中,在CPE上部署URL过滤功能,对用户访问SDWAN站点的URL进行控制,规范用户的上网行为。

Site to Internet (③)场景中,在CPE上部署URL过滤功能,对用户访问Internet的URL进行控制,规范用户的上网行为。

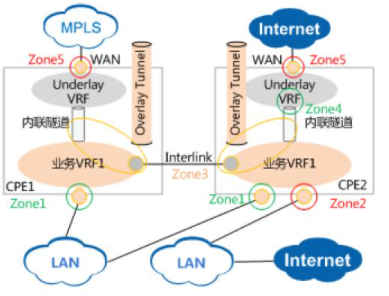

URL过滤功能通过安全策略的形式实现,安全策略会应用到安全间, iMaster NCE会根据CPE的实际情况对安全区域和安全策略进行自动编排,如下图所h。iMaster NCE支持通过业务开放编程配置方式开启URL远程过滤查询功能。

图2URL过滤安全策略自动化编排示意图

安全区域具体的编排原则以及域间安全策略的应用原则如下表所示。

表1 URL过滤策略编排

注意

URL过滤功能只支持过滤HTTP或HTTPS协议的URL请求。过滤HTTPS协议的URL请求时,通过加密流量过滤功能实现。加密流量过滤功能实现的URL过滤是基于域名级

别,不够精确,即通过从客户端Client Hello报文的SNI ( Server Name Indication )字段、服务器Certificate报文的CN ( Common Name )和SAN ( Subject Alternative Name )字段中获取用户访问的网站域名。如使用加密流量过滤功能实现HTTPS URI过滤,请先阅读以下使用限制:

在浏览器存在代理的情况下,当用户访问某些网站时,路由器从客户端Client Hello报文的SNI字段、服务器Certificate报文的CN和SAN字段中提取的网站域名可能与实际网站的域名不匹配,这会导致URL过滤功能不生效。例如当用户通过手机的UC浏览器访问优酷网站时, URL过滤功能不生效,通过关闭手机UC浏览器的云加速功能可以解决。

当某些浏览器传输数据采用私有协议时,可能导致URL过滤功能不生效。例如谷歌浏览器默认使用私有协议QUIC ( Quick UDP Internet Connection )进行数据传输,该协议使用专门的加密方式,路由器不能解密,导致URL过滤无法过滤通过谷歌浏览器访问的HTTPS网站。

当某些网站服务器通过相同的IP地址为多个域名提供服务时, SNI字段可能会包含多个域名,如果URL过滤黑名单只配置了其中一个域名,则无法阻断所有来自这个网站的流量。例如,用户通过HTTPS访问网站www.example.com,该网站可能有多个域名,例如1.example.com, 2.example.com等,如果仅在URL过滤黑名单中配置1.example.com,则不能完全阻断这个网站的流量,通过在黑名单中配置一级域名".example.com可以解决。

当一个证书中有多个URL (即多个网站使用一个证书)时, SAN字段可能会包含多个URL,如果其中一个URL被阻断,会导致这条流量都被阻断,其他的URL也访问不了。

如果将某个网站的域名加入URL过滤白名单,则不能保证该网站下的所有内嵌网页都正常访问。例如:当访问网站www.example.com时,如果只配置白名单为www.example.com,则该网站下不是以www.example.com为域名的内嵌网页均不能正常访问。

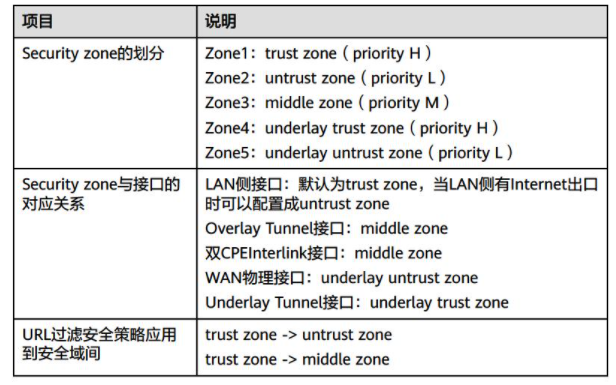

集中上网场景下,集中上网站点采用WAN侧出接口接入Internet时,可以旁挂部署物理防火墙(FW )设备,提供基于VAS ( Value—Added Service,增值业务)的高级安全防护功能。

默认情况下,分支站点的上网流量直接通过集中上网站点的Underlay网络出局访问Internet,开启VAS功能后,上网流量将绕行至集中上网站点CPE LAN侧的FW,经过安全处理后再通过集中上网站点的Underlay网络出局

VAS高级安全防护的典型应用场景如下图所示。

图3 VAS高级安全防护示意图

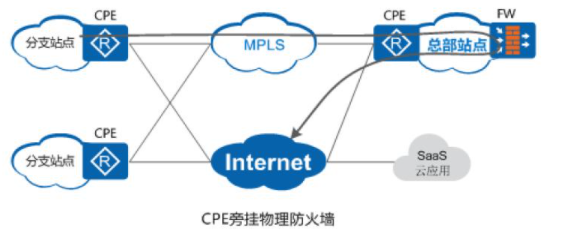

VAS功能通过在CPE中创建Egress VRF的方式实现,配置Service VRF中的Egress Port和Egress VRF中的Ingress Port,如下图所示。

图4VAS功能示意图

在集中上网时使能VAS功能,会在Egress VRF和Internet Underlay VRF间建立内联隨道,通过OSPF传递Underlay的上网默认路由。默认路由经过Egress VRF从IngressPort发布到FW,再经过Egress Port发布到Service VRF,最后通过RR发布到分支站点。

SD-WAN解决方案支持对接第三方云安全网关(Zscaler, Forcepoint) ,将企业访问公有云、Saas的流量发送至第三方云安全网关。第三方云安全网关对这些流量进行安全检测,提供接入控制、威胁防御、数据保护等功能,实现安全防护。

通过对接第三方云安全网关,将企业访问公有云、Saas的流量发送至第三方云安全网关进行安全检测,由第三方云安全网关实现“安全即服务” ,可以降低成本简化管理,并且提高应用访问体验。

以Zscaler为例,第三方云安全防护的典型应用场景如下图所示。

图5第三方云安全防护应用场景

通常情况下, CPE会使用GRE隧道与Zscaler侧的设备对接。这里使用GRE隧道有如下考虑:首先, GRE隧道对CPE性能影响小,如果使用IPSec隧道,对CPE的性能影响较大,而且对于访问公有云、Saas的应用,一般都会使用HTTPS传输数据,安全性有保证,无需再使用IPSec隧道加密保护;其次,使用GRE隧道也与Zscaler侧的配置相关,

Zscaler侧提供GRE对接配置,会要求CPE通过GRE隧道与其建立连接。

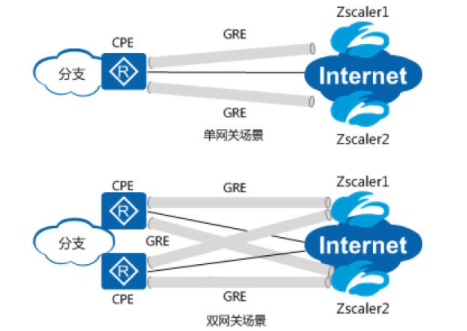

CPE与Zscaler对接时,建议使用两条GRE隧道,提高可靠性。CPE与Zscaler对接的部署方式如下图所示。

图6CPE与Zscaler对接部署方式示意图

单CPE场景中, CPE与两台Zscaler节点建立主备两条GRE隧道。CPE上配置策略路由,将访问公有云、Saas的流量引导至GRE隧道中。另外, CPE上还可以使用NQA探测网络可达性,切换主备隧道

双CPE场景中, CPE与两台Zscaler节点建立主备四条GRE隧道。CPE上配置策略路由,将访问公有云、Saas的流量引导至GRE隧道中。另外, CPE上还可以使用NQA探测网络可达性,切换主备隧道。

以上就是SD-WAN组网方案如何通过CPE内置安全能力来提供安全保证(下)的介绍。

桂哥网络作为国内知名的云服务综合解决方案提供商,拥有包括MPLS专线、IPLC专线、云专线以及SD-WAN在内的多种产品,可为您提供专业、灵活、多样性的专线及SD-WAN组网解决方案。详询桂哥网络客服电话 --。

TikTok千粉账号购买:https://www.tiktokfensi.com/

TOP