我们把SD-WAN解决方案各个组件之间的通信连接分为管理通道、控制通道和数据通道,CPE/RR与iMaster NCE之间的连接为管理通道,CPE与RR之间的连接为控制通道,CPE和CPE之间的连接为数据通道,如下图所示。

图1管理通道、控制通道和数据通道

SD-WAN解决方案的组件之间使用安全通信协议建立管理通道、控制通道和数据通道,保证组件间通信的数据安全。

管理通道

双向证书认证

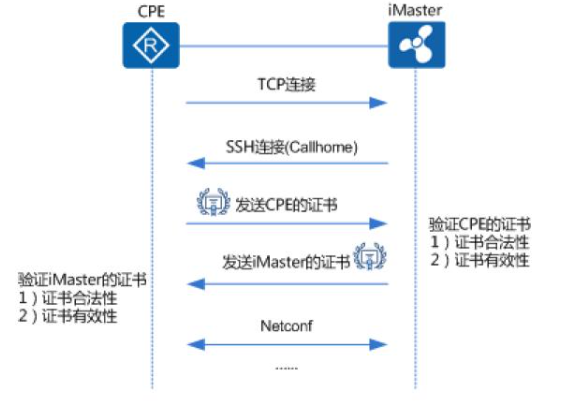

以CPE和iMaster NCE之间的连接为例,CPE上电启动后,会向iMaster NCE注册上线, 然后iMaster NCE对CPE进行业务配置。在这个过程中,CPE存在被仿冒的安全风险。为此,CPE和iMaster NCE出厂时预置设备证书,CPE向iMaster NCE注册时,双方建立 SSH连接,进行双向证书认证,如下图所示。只有认证通过CPE才能成功注册到

iMaster NCE,防止CPE被仿冒。

图2 CPE和iMaster NCE 双向证书认证

双向证书认证过程中, CPE使用的是设备证书, iMaster NCE使用的是南向Netconf证书。iMaster NCE验证CPE证书时,会检验CPE证书的合法性、证书是不是在有效期内;CPE验证iMaster NCE证书时,会检验iMaster NCE证书的合法性、证书是不是在有效期内,防止接入到仿冒的iMaster NCE

在使用证书认证的同时,管理员在部署开局时可以指定某一站点内CPE的ESN,当CPE向iMaster NCE注册时, iMaster NCE对ESN的合法性进行验证,只有ESN合法的CPE才能注册到iMaster NCE.

iMaster NCE上还提供反向SSH功能,可以用于查看CPE上的关键配置信息。该功能只提供配置查看权限,不提供配置权限,也保证了CPE接入后的配置管理安全。另外,在邮件开局过程中,给站点开局人员发送的Email中可以对URL进行加密,防止Email外泄造成CPE被仿冒的风险。

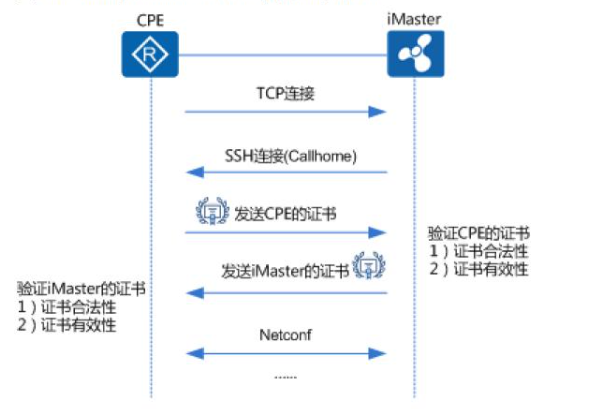

数据安全

管理通道中的连接包括Netconf, HTTP2.0性能数据上报、反向SSH以及文件下载等。管理通道的数据安全依赖于SSH和SSL协议,实现了Netconf over SSH、 HTT2.0 overSSL、文件下载over SSL等,如下图所示。

图3管理通道数据安全

管理通道通过SSH和SSL提供的加密和验证功能实现安全防护,保证数据在传输过程中的机密性和完整性。

控制通道

双向证书认证

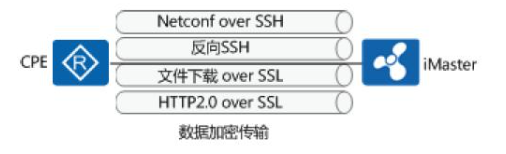

CPE通过DTLS协议向iMaster NCE为其分配的RR发起注册,在DTLS连接建立过程中, 双方通过证书方式进行身份认证,确保CPE和RR身份的合法性,如下图所示。

图4 CPE和RR双向证书认证

在双向证书认证过程中,RR验证CPE证书时,会检验CPE证书的合法性、证书是不是在有效期内;CPE验证RR证书时,会检验RR证书的合法性、证书是不是在有效期内。确保了两者的身份可信,防止仿冒。

数据安全

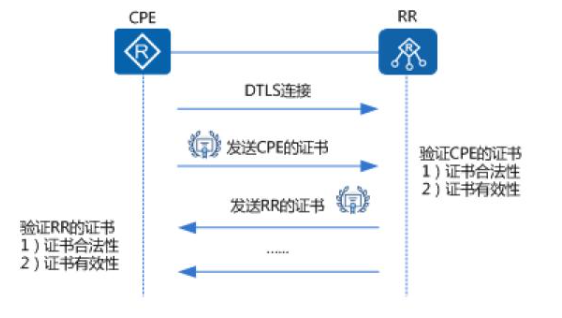

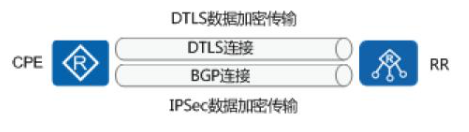

控制通道中包含DTLS和BGP两条连接,BGP属于DTLS的衍生连接,如下图所示。

图5控制通道数据安全

控制通道的安全依赖于DTLS和IPSec协议,通过加密和验证实现数据的机密性和完整性。CPE与RR建立DTLS连接,通过安全的DTLS连接双方相互通告自身的WAN接口信息和IPSec SA等信息。之后CPE与RR之间建立控制通道,该通道采用IPSec进行数据加密。在控制通道上,CPE与RR之间建立BGP连接,RR通过BGP连接向CPE通告其他站点信息,从而实现不同的站点互通。

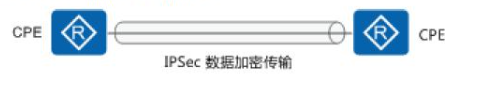

数据通道

数据通道中的连接是CPE之间建立的Overlay隧道,通过IPSec协议(认证算法:

SHA2—256、SM3,加密算法:AES256、AES128、SM4)保证数据在传输过程中的机密性和完整性,如下图所示。

图6数据通道数据安全

CPE通过控制通道接收RR发布的IPSec SA信息,提高建立IPSec的灵活性和可扩展性IPSec SA定期更新,进一步增强了安全性,同时支持手动设置更新周期。

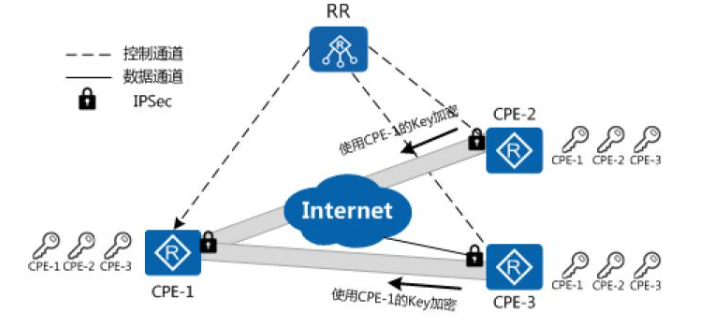

以加密密钥为例,每一台CPE本地生成密钥key,通过控制通道发布到其他CPE,对于一台CPE,每一个Connection对应一个密钥key,如下图所示。

图7数据通道加密密钥发布示意图

对于同一个TN中的Connection,每一台CPE使用相同的密钥Key。其他CPE向同一个CPE发送流量时,使用相同的密钥Key,即对称密钥方式。例如,CPE—2向CPE—1发送流量时,使用CPE—1的密钥Key加密报文;CPE—3向CPE—1发送流量时,也使用CPE—1的密钥Key加密报文,如下图所示。

图8数据通道对称密钥方式示意图

此外,还支持基于不同部门(VPN)设置数据通道是不是进行IPSec加密。站点隔离

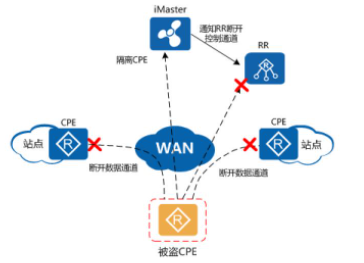

站点中的CPE上线运行一段时间后,如果被盗,攻击者使用盗取的CPE上线,利用CPE上已有的配置信息,就可能接入企业的内部网络,存在安全隐患。

iMaster NCE上提供隔离站点的功能,网络管理员可以在iMaster NCE上将被盗或者可疑CPE从网络中隔离出去。当指定的CPE被隔离后,该CPE不能注册到RR,不能和其他站点的CPE建立数据通道,消除安全隐患。

图9隔离CPE

如果CPE已经找回,在保证安全的情况下,可以进行取消隔离操作,使CPE能够接入企业网络。

站点隔离功能依赖网络接入安全控制开关,如果需要配置站点隔离功能,需要提前开启网络接入安全控制开关

非法分支接入企业网络防范功能(RR校验CPE证书ESN)合法分支接入非法网络防范功能(CPE校验RR证书ESN)

管理员认证和授权

SD-WAN解决方案提供了人机接口供管理员对系统进行配置,包括租户管理员登录Master NCE以及设备管理员登录CPE,系统对管理员进行认证时,支持本地认证和远程认证方式,通过严格的身份认证机制,确保合法的管理员才能登录。

租户管理员登录iMaster NCE

租户管理员登录iMaster NCE时,支持双因子认证(账号/密码+短信认证码),可以采用两种方式对租户管理员进行认证:

本地认证

租户管理员登录iMaster NCE时, iMaster NCE对租户管理员进行认证。LDAP服务器/Radius服务器认证

iMaster NCE对接LDAP服务器(通用的LDAP服务器、Windows AD服务器)或Radius服务器,租户管理员登录iMaster NCE时, LDAP服务器/Radius服务器对租户管理员进行认证。

此外, iMaster NCE支持基于管理员角色的权限控制,支持基于租户的分域管理。

设备管理员登录CPE

iMaster NCE做为CPE集中的配置管理入口,在提供配置和运维界面的同时,还提供通过iMaster NCE SSH登录到CPE上,之后通过命令行操作CPE的功能。iMaster NCESH到CPE设备上采用的默认的用户名为“Admin” ,密码由用户自行设置。该功能主要用于CPE配置查询和故障定位,因此缺省的Admin用户只有查看权限,无操作权限以避免修改iMaster NCE下发给CPE设备的配置影响到业务。除此之外,用户也可以在iMaster NCE上为CPE创建其他设备管理账户,并且可以指定该账户的权限等级和服务类型(HTTP, SSH, Terminal )。可以采用两种方式对新创建的设备管理员进行认证:

本地认证

租户管理员可以在iMaster NCE上统一设置设备管理员的密码,下发给CPE,设备管理员登录CPE时,由CPE对设备管理员进行认证

TACACS认证

CPE通过Underlay对接TACACS服务器,设备管理员登录CPE时, TACACS服务器对设备管理员进行认证。

同时, TACACS服务器还支持对设备管理员进行命令行授权,命令行授权级别为0—15,数值越大,设备管理员登录CPE后权限越大。

另外,使用TACACS认证时,还支持开启TACACS逃生配置, TACACS认证或授权失败后,会转入本地认证或授权方式;如果没有开启TACACS逃生配置, TACACS认证或授权失败后,设备管理员无法使用命令行登录CPE

以上就是SD-WAN解决方案之SD-WAN组件间通信安全的介绍。如果你还有其他问题,欢迎进行咨询探讨,希望桂哥网络的专业的解决方案,可以解决你目前遇到的问题。桂哥网络提供全球主机托管、服务器租用、MPLS专线接入、SD-WAN组网等方面的专业服务,资源覆盖全球。欢迎咨询。

TikTok千粉账号购买:https://www.tiktokfensi.com/

TOP